目次

ゼロトラスト

ゼロトラストとは、「何も信頼しない」という考え方に基づいて行うセキュリティ対策のことです。

2010年に米国Forrester Research社によって提唱されたセキュリティの概念モデルです。

従来型セキュリティとの違い

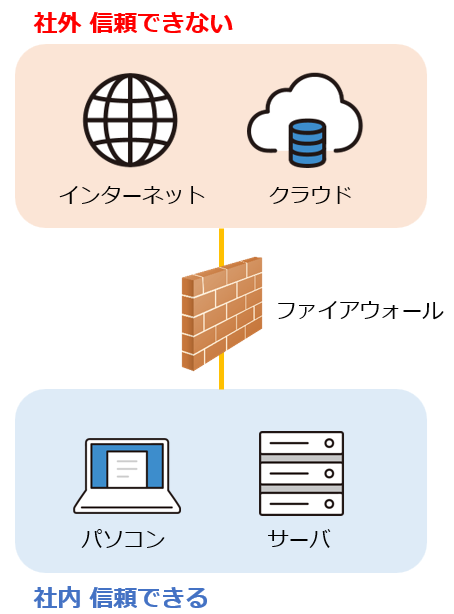

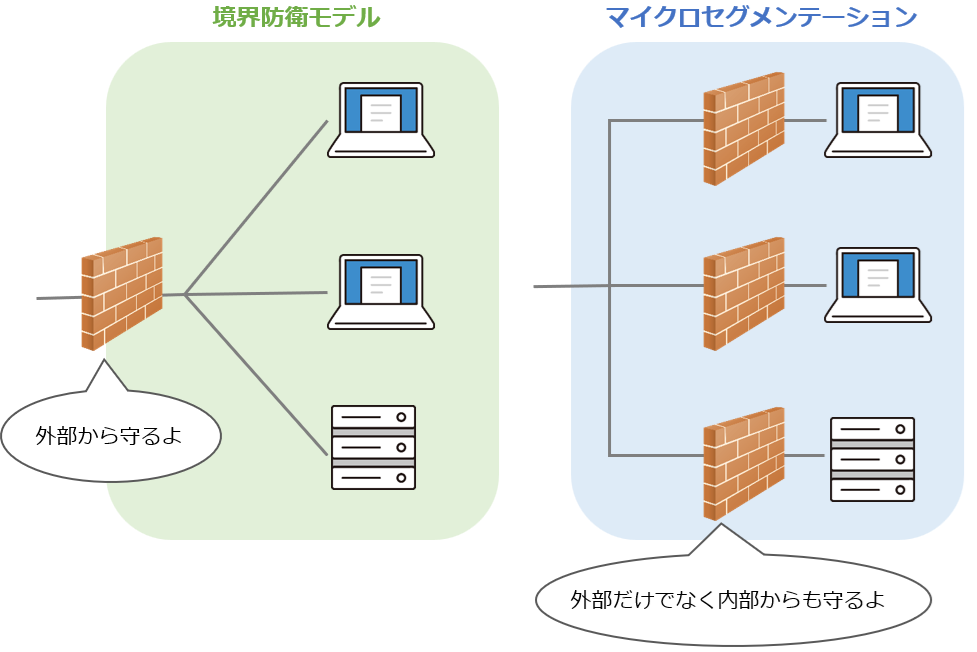

従来からの主な考え方は、組織内部のネットワークはトラスト(信頼するゾーン)、組織外のインターネットなどはアントラスト(信頼しないゾーン)であるため、その境界をファイアウォールやVPN機器などで防衛するものであり、これは「境界防衛モデル」と呼ばれています。

次の図は、境界防衛モデルのイメージ例です。

このモデルは、端末や情報の大半が社内ネットワークの内側にいるような場合に有効だが、クラウドサービスやテレワークの普及により、端末や情報は各所に分散されるようになり、境界防衛モデルでは対応が困難になってきています。

そのため、社外・社内にかかわらず「何も信頼しない」という考え方で対策するゼロトラストが有効なセキュリティモデルとして注目されています。

ゼロトラストにおける7原則

NIST(米国立標準技術研究所)は、2020年8月にゼロトラストに基づいた企業におけるガイド文章としてZTA(SP 800-207 Zero Trust Architecture)を公開しました。

ZTAでは、ゼロトラストを実現するには、「7つの原則」を満たす必要があるとしています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく,すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは動的なポリシーによって決定される

- すべての資産の整合性とセキュリティ動作を監視し,測定する

- すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

- 資産とネットワーク及び通信の状態に関する情報を可能な限り収集し、セキュリティ体制の改善に利用する

ゼロトラスト実現方式

ZTA(SP 800-207 Zero Trust Architecture)では、ゼロトラストの実現方式として次の3つを紹介しています。

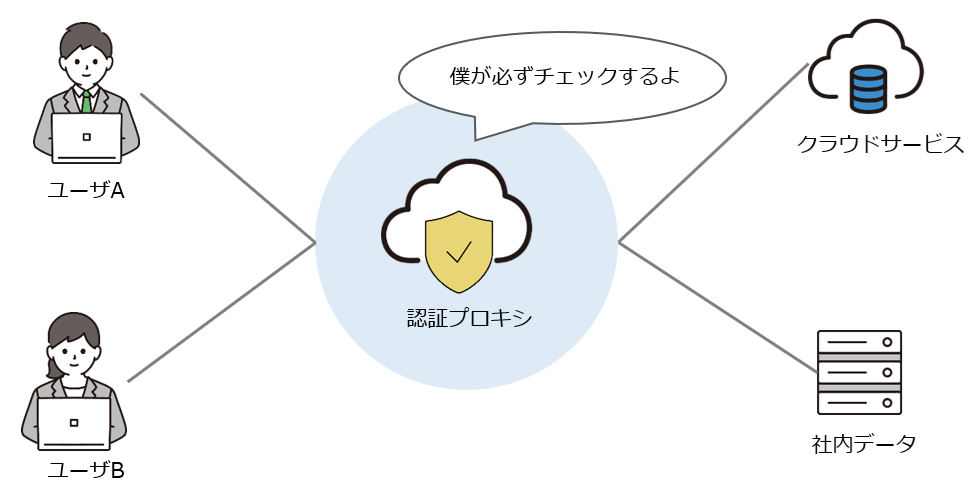

拡張されたIDガバナンスを利用したZTA

この方式では、クラウド上にある認証プロキシがIDを一元管理します。

認証プロキシを経由しないアクセスは許可していません。そのため、ユーザがデータやアプリケーションにアクセスする際、必ず認証プロキシを経由します。

認証プロキシを経由する構成とし、アクセス要求があるたびにIDや端末の状態を確認します。

マイクロセグメンテーションを利用したZTA

この方式では、サービスやアプリケーションごとにネットワークセグメントを小さく分割し、セグメント間の通信をファイアウォールで確認します。

従来の「境界防衛モデル」では、外部との通信はファイアウォールを経由していましたが、内部通信はファイアウォールを経由していませんでした。

ゼロトラストは、「何も信頼しない」という考え方なので、マイクロセグメンテーションでは、外部・内部にかかわらずサービス間の通信は常にファイアウォールを経由します。

ソフトウェア定義境界(SDP)を利用したZTA

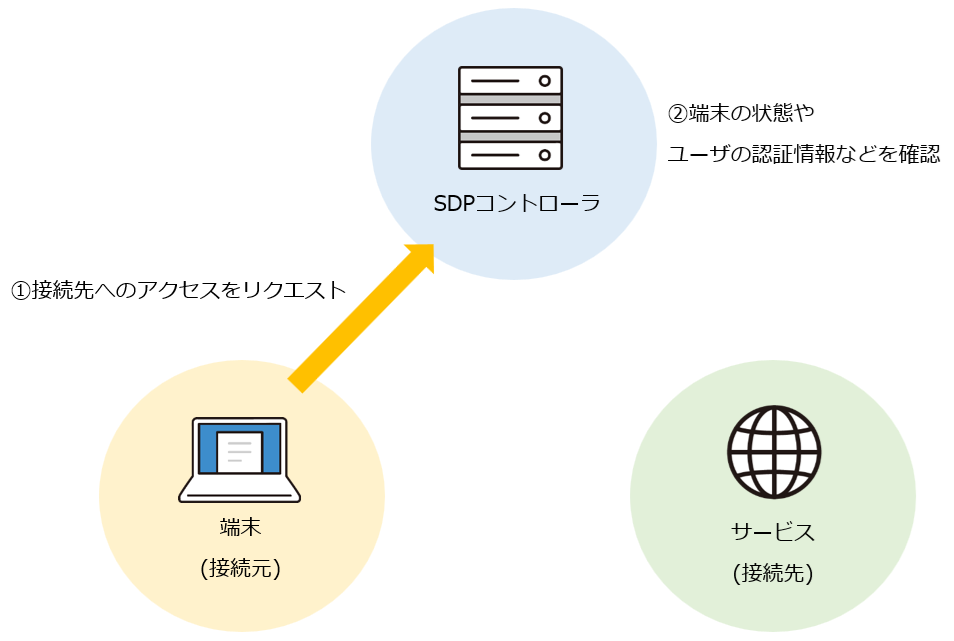

この方式では、SDP(Software Defined Perimeter)コントローラが、次の手順でネットワークの接続を管理します。

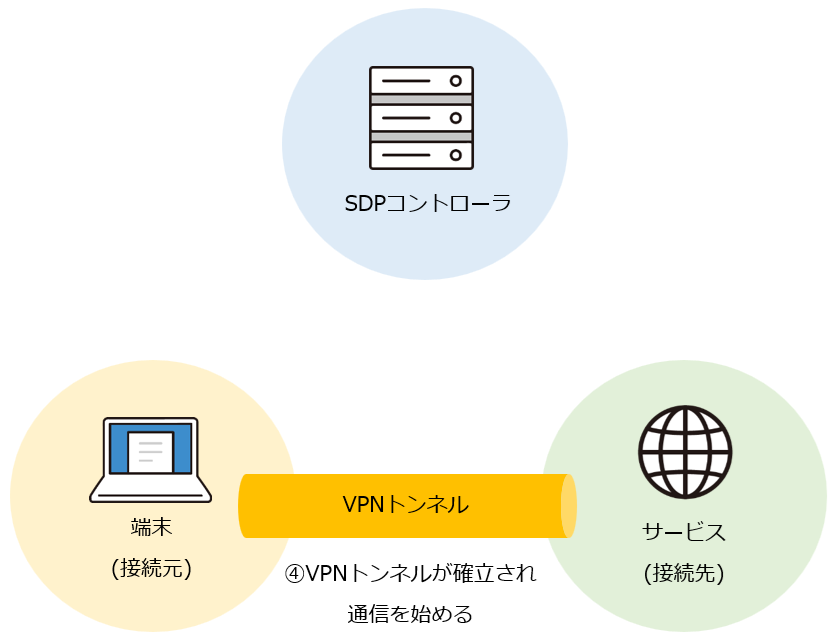

動的に接続先が決まるため、通信経路を隠蔽し、攻撃者による不正アクセスやパケットの盗聴を防ぐ効果があります。

SDPコントローラにアクセスする

接続元は、SDPコントローラに対し、接続先へのアクセスを要求します。SDPコントローラは端末の状態やユーザの認証情報を確認します。

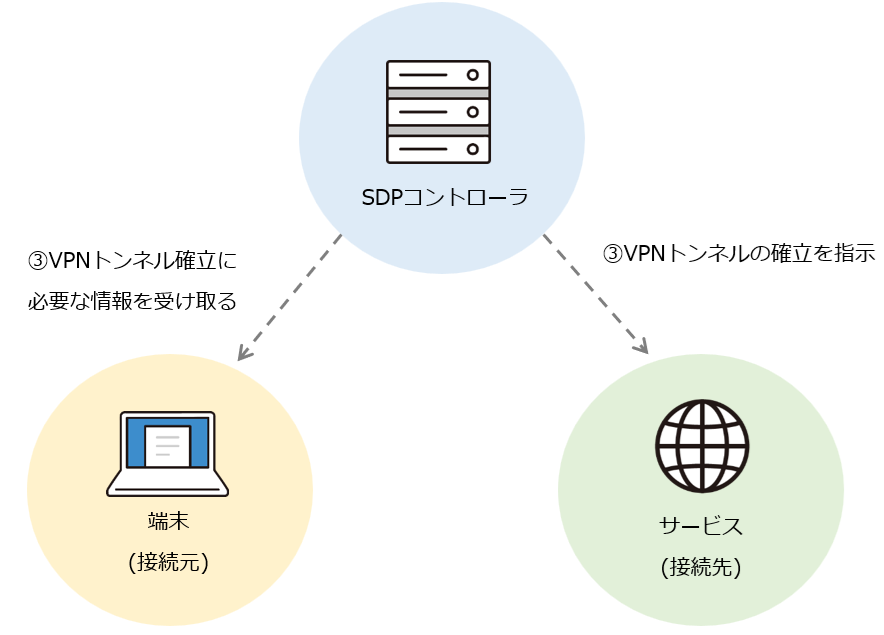

VPNトンネルの確立を指示する

SDPコントローラは、接続先にVPNトンネルの確立を指示、接続元にはVPNトンネルの確立に必要な情報を送ります。

VPNトンネルが確立されたら通信を始める

SDPコントローラの指示に従い、VPNトンネルを確立したら、通信を開始します。