今回のテーマはコンピュータウイルスについてです。

感染したら大変だ...

基本情報技術者試験や応用情報技術者試験で出題される「コンピュータウイルス」についての問題。コンピュータウイルスやマルウェアの種類がわからないと難しく感じる問題ですが、各ウイルスの特徴を理解していれば、難しい問題ではありません。

本記事では、コンピュータウイルスについて解説します。

スポンサーリンク

目次

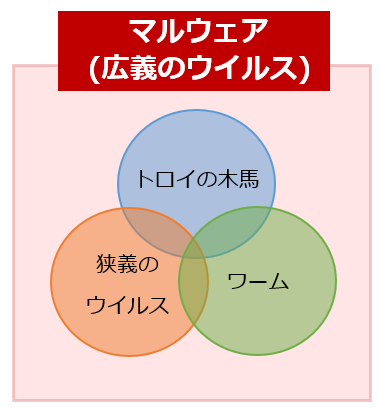

マルウェアとは(広義のウイルス)

マルウェアとは、コンピュータウイルスを含む悪意のあるプログラムの総称のことです。広義のウイルスとも呼ばれています。

次の図はマルウェア(広義のウイルス)のイメージ例です。

マルウェアには、狭義のウイルス、トロイの木馬、ワームなどがあります。

コンピュータウイルスは、マルウェアの一種です。

狭義のウイルスは、他のプログラムやファイルの一部を書き換え寄生して、その機能を利用する形で発病するものです。

また、表計算ソフトなどに搭載されているマクロ機能を悪用したウイルスを「マクロウイルス」と呼びます。

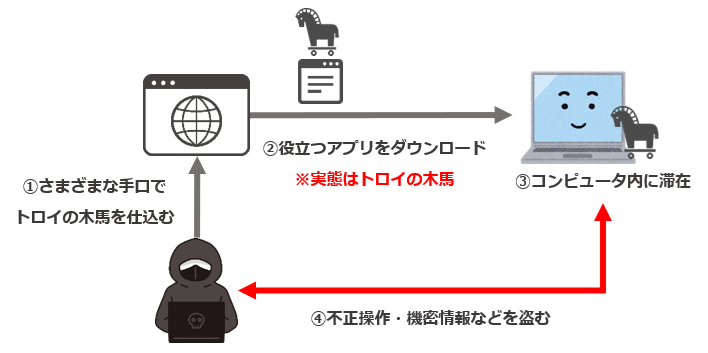

トロイの木馬

トロイの木馬は、安全なプログラムと見せかけてコンピュータに侵入してくるマルウェアです。

画像ファイルやアプリなど「便利の物」に装い、利用者にダウンロードを促います。また偽装するのではなく、WebサイトやOSの脆弱性を突いて「トロイの木馬」を利用者にダウンロードさせる手口もあります。

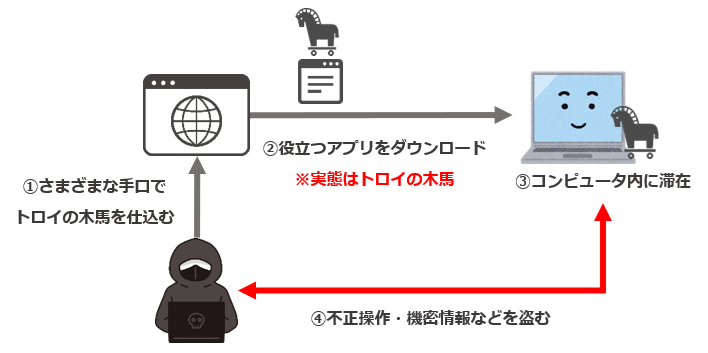

次の図は、トロイの木馬のイメージ例です。

- 悪意のある攻撃者は、さまざまな手口で「トロイの木馬」を仕込む

- 利用者は「トロイの木馬」とは気付かず、役立つアプリをダウンロードする

- 「トロイの木馬」は利用者に気付かれないように、コンピュータ内に滞在する

- 悪意のある攻撃者は、「トロイの木馬」を使って不正操作や機密情報を盗む

トロイの木馬は、安全なプログラムであると見せかけてコンピュータ内に侵入します。そして、コンピュータ内に可能な限り長く滞在し、特定の条件になるまで、活動せずに待機します。

トロイの木馬には次のような種類があります。

| 種類 | 説明 |

|---|---|

| バックドア型 | ネットワークを通じて外部から「トロイの木馬」に感染したコンピュータを遠隔操作する。 |

| ダウンローダー型 | 「トロイの木馬」に感染したコンピュータに、悪意のあるソフトウェアをダウンロードし、実行する。 |

| パスワード窃盗型 | 「トロイの木馬」に感染したコンピュータの行動を監視し、パスワードやメールのアカウント情報などを外部に送信する。 |

| プロキシ型 | 「トロイの木馬」に感染したコンピュータのネットワーク設定を勝手に改変する。被害者のコンピュータをプロキシサーバー(代理)にすることで、別のコンピュータやネットワークへの「攻撃の踏み台」として悪用されるおそれがある。 |

「トロイの木馬」の名前の由来は、ギリシア神話で登場する「トロイアの木馬」です。

トロイアの木馬は、トロイア戦争(トロイアとギリシア連合軍の戦争)において、ギリシア連合軍がトロイアを攻め滅ぼすきっかけになったとされる"巨大な木馬"のことです。

ただの木馬だと安心し油断していたトロイアですが、"巨大な木馬"の内部には兵士が隠れており、人々が寝静まったころ中から兵士が現れて城壁を開け放ったため城は容易に陥落し、10年来続いたトロイア戦争は終結したと言われています。

安全であると思わせ内部に兵士を隠していた「トロイアの木馬」と同じように、マルウェア「トロイの木馬」も、安全なプログラムと見せかけて利用者のコンピュータに侵入し、不正な処理をおこないます。

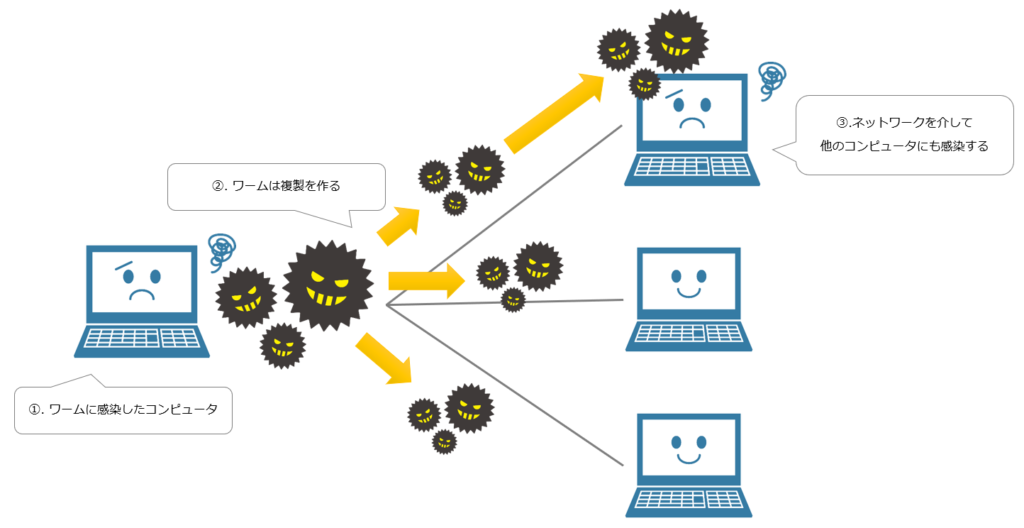

ワーム

ワームは、ワーム自身の複製を作り、ネットワークなどを介して他のコンピュータへ感染していく、非常に感染力の強いマルウェアです。

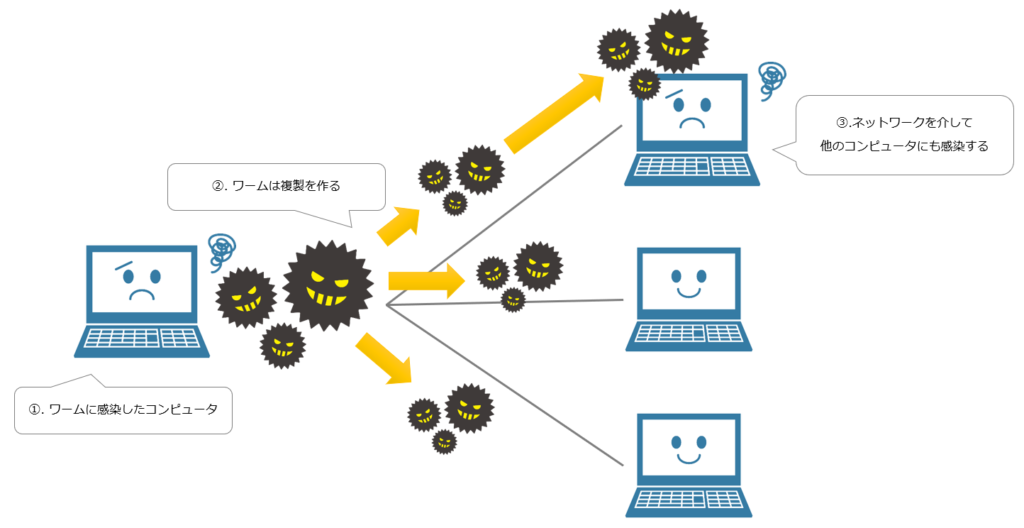

次の図は、ワームのイメージ例です。

ワームは、他のプログラムやファイルの一部を書き換え寄生する「狭義のウイルス」とは違い、単独で行動し、ネットワークなどを介して他のコンピュータへ感染、被害を拡大していくのが特徴です。

ワームへの主な感染経路は次のとおりです。

| 感染経路 | 説明 |

|---|---|

| ネットワーク | ワームは、ランダムにIPアドレスを作成し感染先のコンピュータを探す。見つけ出したコンピュータに脆弱性があれば、その脆弱性を突いてワームに感染させる。 |

| メール | ワームは、コンピュータ内のアドレス帳などからメールアドレスを探す。見つかったメールアドレスにワームを添付したメールを送信する。 |

| 共有フォルダ | ワームは、共有フォルダに自身のコピーを置いて、他のコンピュータに感染させようとする。 |

| 外部ドライブ | ワームに感染した外部ドライブ(USBメモリなど)を、コンピュータに接続することでワームに感染することもある。 |

ワームは非常に感染力が強いマルウェアです。

ワーム単体での被害だけでなく、トロイの木馬やランサムウェアなど他のマルウェアと組み合わせることで被害が拡大した事例も発生しています。(トロイの木馬やランサムウェアに感染力はないが、ワームと組み合わせることで、他のコンピュータに感染し、被害が拡大する)

ボット

ボットは、ロボットから生まれた言葉で、インターネット上で決められた作業を自動的に行うプログラムです。ボットそのものは有益ですが、ボットのプログラムを悪用したマルウェアがあり、ボットウイルスとも呼ばれています。

マルウェアの一種である「ボット」は、感染したコンピュータを、ネットワークを通じて外部から操ることを目的とした遠隔操作型の不正プログラムです。

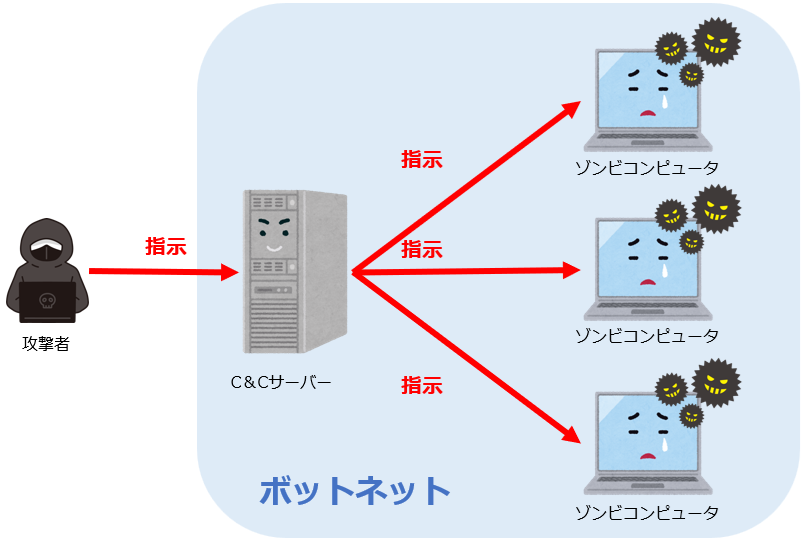

次の図は、ボットのイメージ例です。

コンピュータウイルスやトロイの木馬などの一部として送り込まれ、コンピュータ上に常駐、特定のネットワークに接続して指示を待ちます。

- ゾンビコンピュータ:ボットに感染したコンピュータ

- C&Cサーバー:攻撃を指示するサーバー

- 構築されたネットワーク:ボットネット

ボットの特徴は、C&Cサーバー(コマンド&コントロールサーバー)から、ボットネットに接続されているコンピュータ(ボットに感染したゾンビコンピュータ)に対し、一斉に同じ指示を出せるところです。

そのため、ボットに感染すると、別のコンピュータやネットワークへの攻撃の踏み台として「DDoS攻撃」「迷惑メールの発信元」「他のコンピュータへの感染活動」に悪用される恐れがあります。

または、パスワードやクレジットカード番号などの機密情報を盗み取られる可能性があります。

スパイウェア

スパイウェアは、コンピュータに不正侵入し、ユーザの個人情報や行動を監視して、外部に送信するマルウェアです。

名前の通り「スパイ」を目的としコンピュータに忍び込み、外部に情報を流します。

スパイウェアには以下のような種類があります。

| 種類 | 説明 |

|---|---|

| アドウェア | 広告を表示させて収入を得るソフトウェアのこと。 アドウェアは、無料のソフトウェアに同梱されて提供されることが多く、利用者は広告を見る代わりにそのソフトウェアを無料で使用できる。無害なアドウェアとは違い、偽の警告メッセージを表示して、フィッシング詐欺などへの誘導を狙うものが増えているため、注意が必要。 |

| キーロガー | キーボード操作による入力情報を記録するソフトウェアのこと。 本来キーロガーは、デバッグ作業や通信ログなどを確認・解析するために用いられてきた技術であり、有害なものではないが、キーロガーを悪用して、IDやパスワードなどの重要な情報を盗み出す被害が発生している。 |

| ブラウザハイジャッカー | Webブラウザの設定を勝手に変更し、利用者の意図しないサイトへと誘導する。 セキュリティレベルを低下させられることもある。 |

| ダイヤラー | 国際電話やダイヤルQ2など、インターネットの接続先を勝手に変更するプログラムのこと。インターネットをダイヤル回線で利用する人が減り、ダイヤラーの被害はなくなった。 |

| リモートアクセスツール | コンピュータを遠隔から操作するためのソフトウェアのこと。 本来は、遠隔からコンピュータを操作するためのものだが、スパイウェアでは、利用者の許可を得ず、不正に利用者のコンピュータを操作して、情報の窃取などを行う。 |

ランサムウェア

ランサムウェアとは、コンピュータを強制的にロックしたり、重要なファイルを暗号化し、元に戻す代わりに身代金を要求してくるマルウェアのことです。身代金要求プログラムとも言われています。

ランサムウェアに感染すると、コンピュータの画面に警告が表示され、「一定時間内に身代金を払わなければファイルを取り戻すことはできない」などと脅迫されます。

マルウェアの感染経路

マルウェアの感染経路には主に次のようなものがあります。

| 感染経路 | 説明 |

|---|---|

| メールの添付ファイル | 受信したメールの添付ファイルを開くことで、マルウェアに感染することがある。 |

| メールやSMSに記載されたリンク | メール本文やSMSに掲載されているリンクをクリックすると、マルウェアに感染することがある。 |

| 改ざんされたサイトの閲覧 | プログラムの改ざん等により、ウイルスが埋め込まれたサイトを閲覧すると、マルウェアに感染する危険がある。 |

| ネットワークによる感染 | ワームのような感染力のあるマルウェアは、ネットワークを通じて感染する危険がある。 |

| 提供元不明のアプリ | 信頼できないサイト等から入手したアプリをインストールすることで、マルウェアに感染する危険がある。 |

| USBメモリ等の外部記録媒体 | USB等の外部記録媒体の中にマルウェアが仕込まれていた場合、そのUSBメモリをコンピュータに接続すると、マルウェアに感染する危険がある。 |

マルウェアの予防と感染時の対処

警視庁の「コンピュータ・ウイルスに対する自己防衛」には、次のような記載があります。

引用元:コンピュータ・ウイルスに対する自己防衛

- 身に覚えのないメールやSMSを不用意に開いたり、記載されたリンク先を閲覧したりしない。

- メールソフトによっては、受信したメールをプレビューしただけでもウイルスに感染する場合があるので、プレビュー機能の設定を解除する。

- メールアドレスを詐称してメールを送信することもできるので、知り合いであっても、内容に違和感を感じたときは添付ファイルは開かずに電話等で送信者に確認する。

- OSやブラウザなどの各種ソフトウェア、セキュリティソフトは常に最新の状態にアップデートする。

- 必要でなければ、ブラウザのスクリプト機能の設定を解除する。

- インターネット上からファイルをダウンロードした場合は、実行する前にセキュリティソフトでチェックしてから開くようにする。また、USBメモリ等の外部記録媒体、メールの添付ファイルを開いたりする場合も同様に行う。

- アプリは、メーカーの公式サイトや公式ストア等の信頼できるサイトから入手する。

- (Androidの場合)公式マーケット以外で配信される「提供元不明のアプリ」のインストール許可はオフにしておく。

- 万一のウイルス感染被害に備え、データのバックアップを定期的に行う。

もし、マルウェアに感染した場合は、感染拡大を防ぐために、まずは感染したコンピュータをネットワークから切り離します。

そして、ウイルス対策ソフトを使い、問題のあったコンピュータのウイルスチェックを行い、会社であれば上長や管理者に伝え、指示に従いましょう。

スポンサーリンク

基本情報技術者試験 過去問の解説

基本情報技術者平成30年秋期 午前問41

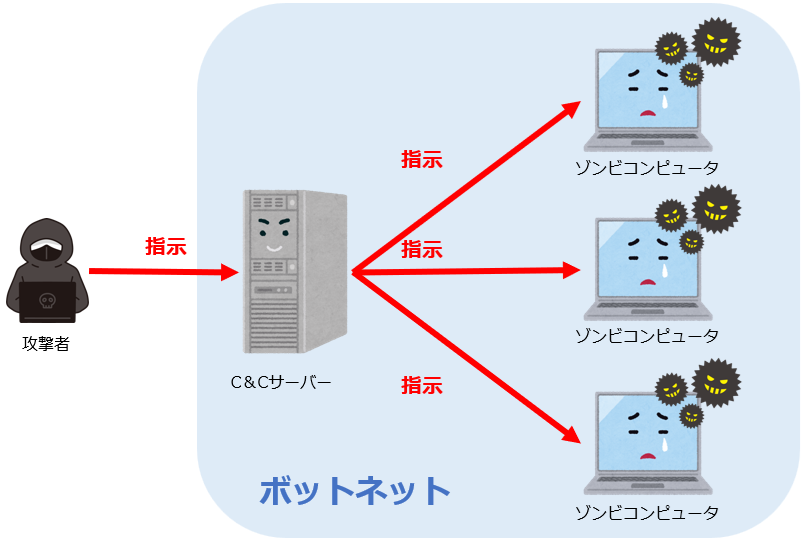

C&Cサーバーは、ボットに感染したコンピュータに攻撃を指示するサーバーで、ボットネットは、構築されたネットワークのことです。

ボットネットにおけるC&Cサーバの役割として、適切なものはどれか「ア」~「エ」を順番に確認していきます。

ア:Webサイトのコンテンツをキャッシュし,本来のサーバに代わってコンテンツを利用者に配信することによって,ネットワークやサーバの負荷を軽減する。

不正解:CDN(Contents Delivery Network)の役割です。

イ:外部からインターネットを経由して社内ネットワークにアクセスする際に,CHAPなどのプロトコルを用いることによって,利用者認証時のパスワードの盗聴を防止する。

不正解:認証サーバの役割です。CHAP(チャレンジハンドシェイク認証プロトコル)とは、PPPなどで利用される認証方式の一つです。

ウ:外部からインターネットを経由して社内ネットワークにアクセスする際に,チャレンジレスポンス方式を採用したワンタイムパスワードを用いることによって,利用者認証時のパスワードの盗聴を防止する。

不正解:認証サーバの役割です。

エ:侵入して乗っ取ったコンピュータに対して,他のコンピュータへの攻撃などの不正な操作をするよう,外部から命令を出したり応答を受け取ったりする。

正解:C&Cサーバの役割です。

基本情報技術者平成30年秋期 午前問41は「エ」が正解です。

基本情報技術者平成29年秋期 午前問41

トロイの木馬は、安全なプログラムと見せかけてコンピュータに侵入してくるマルウェアです。コンピュータ内に可能な限り長く滞在し、特定の条件になるまで、活動せずに待機します。

ワームは、ワーム自身の複製を作り、ネットワークなどを介して他のコンピュータへ感染していく、非常に感染力の強いマルウェアです。

トロイの木馬とワームを比較したとき、ワームの特徴はどれか、「ア」~「エ」を順番に確認していきます。

ア:勝手にファイルを暗号化して正常に読めなくする。

不正解:ランサムウェアの特徴です。

イ:単独のプログラムとして不正な動作を行う。

不正解:トロイの木馬とワーム、どちらも単独で動作可能です。

ウ:特定の条件になるまで活動をせずに待機する。

不正解:トロイの木馬の特徴です。

エ:ネットワークやリムーバブルメディアを媒介として自ら感染を広げる。

正解:ワームの特徴です。

基本情報技術者平成29年秋期 午前問41は「エ」が正解です。